## 工作流概述

这个n8n工作流提供了一个安全的方式来调用Google Cloud Run端点,而无需将其公开暴露。它特别适合那些希望在免费层级运行自定义API逻辑的用户,无需托管n8n或启动服务器。

## 适用人群

– 希望以简单安全方式从n8n调用Google Cloud Run端点的用户

– 希望在免费层级运行自定义API逻辑的用户(例如需要特定系统/Python库的爬虫代码)

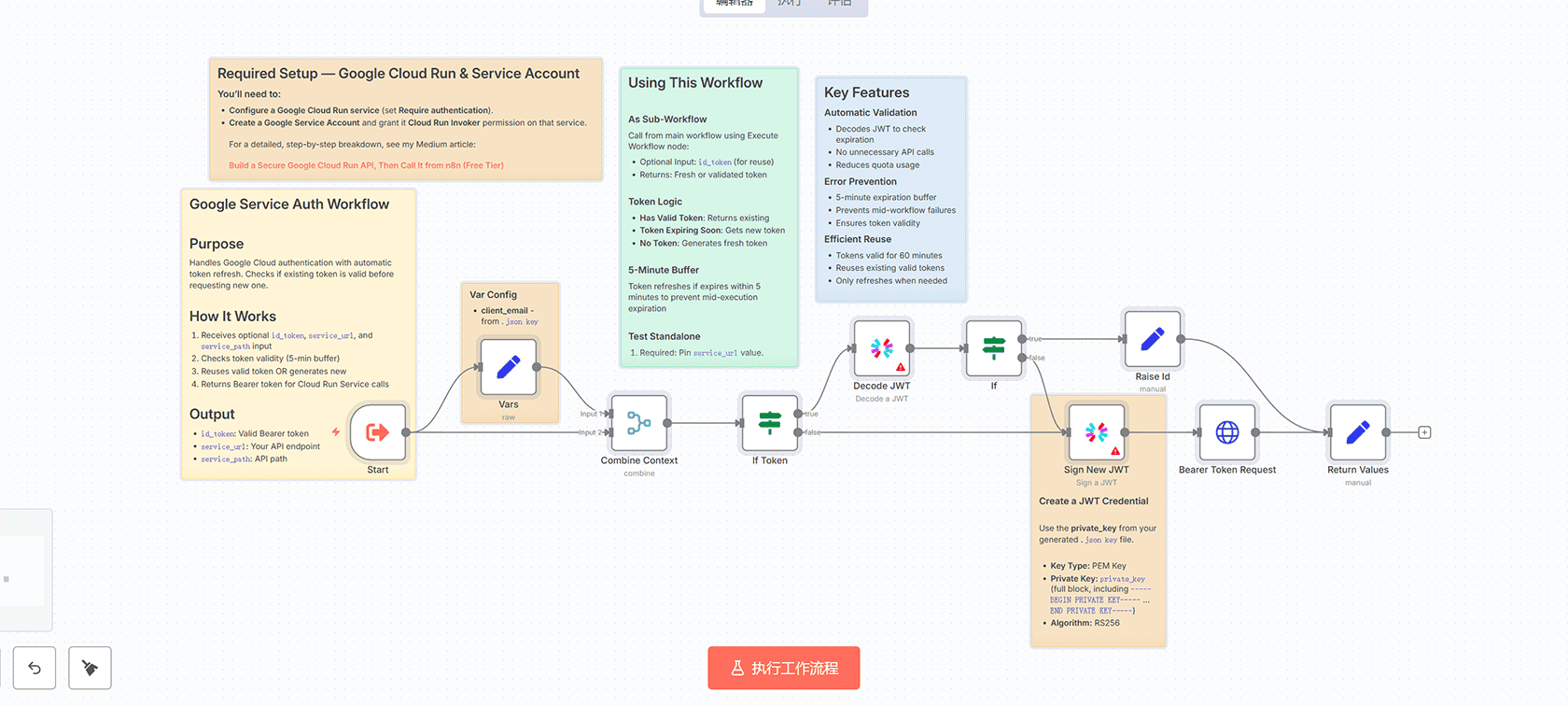

## 工作原理

这是一个联合工作流:主工作流调用”服务认证”子工作流来获取Google ID令牌,然后将该认证与您的上下文合并,最后使用Authorization: Bearer 调用您的Cloud Run URL。适用于单次调用或循环遍历项目。

## 设置步骤

### 基本设置

1. 创建Cloud Run服务并启用”需要认证”(Cloud IAM)

2. 创建Google服务账户并授予该服务的Cloud Run调用者权限

3. 在n8n中导入工作流并更新Vars节点(service_url,可选的service_path)

4. 从您的服务账户密钥创建JWT(PEM)凭据,然后运行

### 重要配置

– 确保阅读工作流中的便签 – 它们包含有用的提示和可选配置

– 在Google节点中创建新凭据时,选择服务账户认证

– 在Cloud Console中启用相关的Google API,并与服务账户的client_email共享目标资源

## 工作流节点说明

### 核心节点

– **手动触发器**:启动工作流执行

– **变量设置节点**:配置service_url和service_path

– **执行工作流节点**:调用服务认证子工作流

– **合并节点**:收集所有上下文信息

– **分割输出节点**:迭代数组并保持上下文

– **HTTP请求节点**:向Cloud Run服务发送认证请求

### 便签节点

提供详细的配置说明、运行指导和故障排除信息

## 运行工作流

1. 点击”执行”或”执行工作流”

2. 确保service_url和可选的service_path已设置

3. 工作流将调用服务认证子工作流来验证或创建Google ID令牌

4. 使用Authorization: Bearer 调用您的Google Cloud Run服务

## 结果检查

– 打开”Cloud Run请求”节点查看状态和响应体

– 如果失败,检查”Bearer令牌请求”输出和Cloud Run日志

## 自定义选项

– 在Cloud Run请求中更改HTTP方法/路径/主体

– 将服务认证子工作流放入其他工作流中以重用相同的认证模式

评论(0)