## 概述 ✨

这个模板提供了一种安全验证GitHub Webhook请求的方法,通过计算HMAC256签名并与GitHub提供的签名进行比较,确保Webhook请求的完整性和真实性。

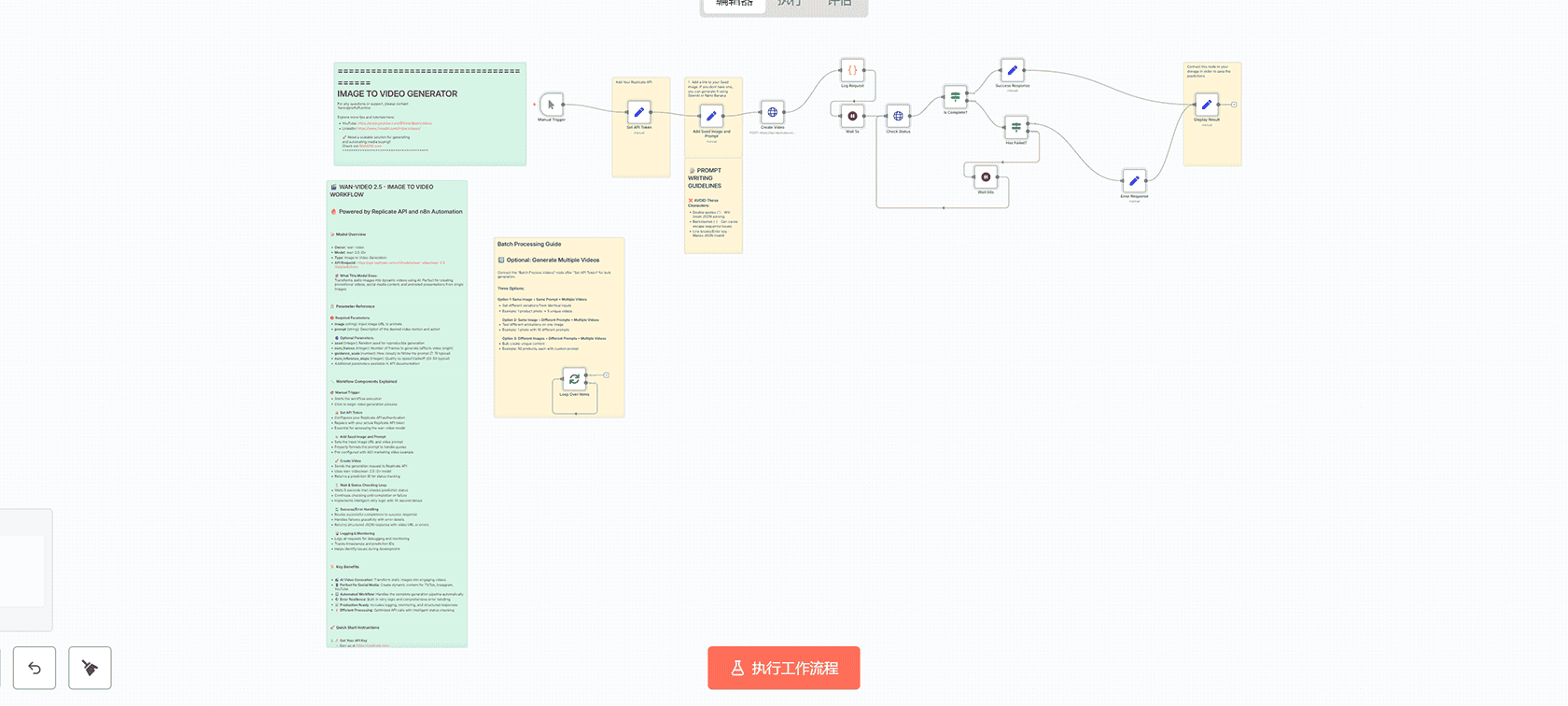

## 工作流程 🔎➡️📄➡️✅

**签名计算与验证流程:**

1. **接收Webhook请求**:GitHub Webhook节点接收来自GitHub的POST请求

2. **计算HMAC256签名**:使用Crypto节点基于Webhook请求体和密钥计算HMAC256签名

3. **验证签名**:通过If节点比较计算出的签名与GitHub提供的x-hub-signature-256头部值

4. **响应验证结果**:

– ✅ 签名匹配:返回200 OK,工作流继续执行

– ❌ 签名不匹配:返回401 Unauthorized,工作流终止

## 技术要点 🔐

**核心节点配置:**

– **GitHub Webhook节点**:配置为接收POST请求,响应模式设置为responseNode

– **Crypto节点**:使用SHA256算法进行HMAC计算,密钥需要与GitHub Webhook配置中的密钥一致

– **If节点**:验证计算签名与GitHub提供签名是否相等

– **Respond To Webhook节点**:分别处理验证成功(200)和失败(401)的响应

**安全注意事项:**

– 密钥以明文形式存储在工作流中,在提交到源代码控制或共享时需要特别注意

– 验证失败时可以使用Stop and Error节点记录未授权请求或触发警报

## 如何运行 ▶️

1. 在GitHub仓库中设置Webhook,配置相同的密钥

2. 更新Crypto节点中的密钥字段,确保与GitHub配置一致

3. 运行工作流,验证签名验证机制

4. 在验证成功后添加自定义业务逻辑

## 应用场景 ✨

这个验证机制适用于需要确保GitHub Webhook调用安全性的场景,包括:

– CI/CD流水线自动化

– 代码部署触发

– 仓库事件监控

– 团队协作通知系统

评论(0)